Sistem Keamanan Komputer Sistem adalah suatu sekumpulan elemen atau unsur yang saling berkaitan dan memiliki tujuan yang sama. Keamanan adalah suatu kondisi yang terbebas dari resiko. Komputer adalah suatu perangkat yang terdiri dari software dan hardware serta dikendalikan oleh brainware (manusia). Dan jika ketiga kata ini dirangkai maka akan memiliki arti suatu sistem yang mengkondisikan komputer terhindar dari berbagai resiko. Keamanan komputer adalah suatu cabang teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Sasaran keamanan komputer antara lain adalah sebagai perlindungan informasi terhadap pencurian atau korupsi, atau pemeliharaan ketersediaan, seperti dijabarkan dalam kebijakan keamanan. Selain itu, sistem keamanan komputer bisa juga berarti suatu cabang teknologi yang dikenal dengan nama keamanan informasi yang diterapkan pada komputer. Sasaran keamanan komputer antara lain adalah sebagai perlindungan informasi terhadap pencurian atau korupsi, atau pemeliharaan ketersediaan, seperti dijabarkan dalam kebijakan keamanan. Menurut Garfinkel dan Spafford, ahli dalam computer security, komputer dikatakan aman jika bisa diandalkan dan perangkat lunaknya bekerja sesuai dengan yang diharapkan.

- Lingkup Security (Keamananan) Sistem Komputer

Lingkup keamanan adalah sisi-sisi jangkauan keamanan komputer yang bisa dilakukan. Lingkup keamanan terdiri dari : a. Pengamanan secara fisik Contoh pengamanan secara fisik dapat dilakukan yaitu : wujud komputer yang bisa dilihat dan diraba (misal : monitor, CPU, keyboard, dan lain-lain). Menempatkan sistem komputer pada tempat atau lokasi yang mudah diawasi dan dikendalikan, pada ruangan tertentu yang dapat dikunci dan sulit dijangkau orang lain sehingga tidak ada komponen yang hilang. Selain itu dengan menjaga kebersihan ruangan, hindari ruangan yang panas, kotor dan lembab,Ruangan tetap dingin jika perlu ber-AC tetapi tidak lembab b. Pengamanan akses Pengamanan akses dilakukan untuk PC yang menggunakan sistem operasi lagging (penguncian) dan sistem operasi jaringan. Tujuannya untuk mengantisipasi kejadian yang sifatnya disengaja atau tidak disengaja, seperti kelalaian atau keteledoran pengguna yang seringkali meninggalkan komputer dalam keadaan masih menyala atau jika berada pada jaringan komputer masih berada dalam logon user . Pada komputer jaringan pengamanan komputer adalah tanggungjawab administrator yang mampun mengendalikan dan mendokumentasi seluruh akses terhadap sistem komputer dengan baik. c. Pengamanan data Pengamanan data dilakukan dengan menerapkan sistem tingkatan atau hierarki akses dimana seseorang hanya dapat mengakses data tertentu saja yang menjadi haknya. Untuk data yang sifatnya sangat sensitif dapat menggunakan password (kata sandi). d. Pengamanan komunikasi jaringan Pengamanan komunikasi jaringan dilakukan dengan menggunakan kriptografi dimana data yang sifatnya sensitif di-enkripsi atau disandikan terlebih dahulu sebelum ditransmisikan melalui jaringan tersebut.

- Aspek dan Ancaman terhadap Security

Keamanan sistem komputer meliputi beberapa aspek, antara lain : a.Privacy : adalah sesuatu yang bersifat rahasia (private). Intinya adalah pencegahan agar informasi tersebut tidak diakses oleh orang yang tidak berhak. Contohnya adalah email atau file-file lain yang tidak boleh dibaca orang lain meskipun oleh administrator. b. Confidentiality : merupakan data yang diberikan ke pihak lain untuk tujuan khusus tetapi tetap dijaga penyebarannya. Contohnya data yang bersifat pribadi seperti : nama, alamat, no ktp, telpon dan sebagainya. c. Integrity : penekanannya adalah sebuah informasi tidak boleh diubah kecuali oleh pemilik informasi. Terkadang data yang telah terenskripsipun tidak terjaga integritasnya karena ada kemungkinan chapertext dari enkripsi tersebut berubah. Contoh : Penyerangan Integritas ketika sebuah email dikirimkan ditengah jalan disadap dan diganti isinya, sehingga email yang sampai ketujuan sudah berubah. d. Autentication : ini akan dilakukan sewaktu user login dengan menggunakan nama user dan passwordnya. Ini biasanya berhubungan dengan hak akses seseorang, apakah dia pengakses yang sah atau tidak. e. Availability : aspek ini berkaitan dengan apakah sebuah data tersedia saat dibutuhkan/diperlukan. Apabila sebuah data atau informasi terlalu ketat pengamanannya akan menyulitkan dalam akses data tersebut. Disamping itu akses yang lambat juga menghambat terpenuhnya aspek availability. Serangan yang sering dilakukan pada aspek ini adalah denial of service (DoS), yaitu penggagalan service sewaktu adanya permintaan data sehingga komputer tidak bisa melayaninya. Contoh lain dari denial of service ini adalah mengirimkan request yang berlebihan sehingga menyebabkan komputer tidak bisa lagi menampung beban tersebut dan akhirnya komputer down. Adapun bentuk-bentuk ancaman dari sistem keamanan komputer, yaitu : 1) Interupsi (interruption) Interupsi adalah bentuk ancaman terhadap ketersediaan (availability), dimana data dirusak sehingga tidak dapat digunakan lagi. Perusakan dilakukan berupa :

- Perusakan fisik, contohnya : perusakan harddisk, perusakan media penyimpanan lainnya,pemotongan kabel jaringan.

- Perusakan nonfisik, contohnya : penghapusan suatu file-file tertentu dari sistem komputer.

2) Intersepsi (interception) Intersepsi adalah bentuk ancaman terhadap kerahasiaan (secrecy), dimana pihak yang tidak berhak berhasil mendapat hak akses untuk membaca suatu data atau informasi dari suatu sistem komputer. Tindakan yang dilakukan melalui penyadapan data yang ditransmisikan lewat jalur publik atau umum yang dikenal dengan istilah writetapping dalam wired networking, yaitu jaringan yang menggunakan kabel sebagai media transmisi data. 3) Modifikasi (modifikation) Modifikasi adalah bentuk ancaman terhadap integritas (integrity), dimana pihak yang tidak berhak berhasil mendapat hak akses untuk mengubah suatu data atau informasi dari suatu sistem komputer. Data atau informasi yang diubah adalah record dari suatu tabel pada file database. 4) pabrikasi (fabrication) Pabrikasi adalah bentuk ancaman terhadap integritas. Tindakan yang dilakukan dengan meniru dan memasukkan suatu objek ke dalam sistem komputer. Objek yang dimasukkan berupa suatu file maupun record yang disisipkan pada suatu program aplikasi.

- Definisi Enkripsi

Enkripsi adalah proses mengubah atau mengamankan sebuah teks asli atau teks terang menjadi sebuah teks tersandi. Dalam ilmu kriptografi, enkripsi adalah proses untuk mengamankan sebuah informasi agar informasi tersebut tidak dapat dibaca tanpa pengetahuan khusus. Contoh penggunaan enkripsi yaitu pada tahun 1970an, dimana enkripsi dimanfaatkan sebagai pengamanan oleh sekretariat pemerintah Amerika Serikat pada domain publik. Namun sekarang enkripsi digunakan pada sistem secara luas, seperti : ATM pada bank, e-commerce, jaringan telepon bergerak dan lain sebagainya. Enkripsi dapat digunakan untuk tujuan keamanan, tetapi teknik lain masih diperlukan untuk membuat komunikasi yang aman, terutama untuk memastikan integritas dan autentikasi dari sebuah pesan. Contohnya, Message Authentication Code (MAC) atau Digital Signature.

- Metode

Berdasarkan level, metode pengamanan komputer dibedakan berdasarkan level keamanan, dan disusun seperti piramida, yaitu:

- Keamanan Level 0, merupakan keamanan fisik (Physical Security) atau keamanan tingkat awal. Apabila keamanan fisik sudah terjaga maka keamanan di dalam computer juga akan terjaga.

- Keamanan Level 1, terdiri dari database security, data security, dan device security. Pertama dari pembuatan database dilihat apakah menggunakan aplikasi yang sudah diakui keamanannya. Selanjutnya adalah memperhatikan data security yaitu pendesainan database, karena pendesain database harus memikirkan kemungkinan keamanan dari database. Terakhir adalah device security yaitu adalah yang dipakai untuk keamanan dari database tersebut.

- Keamanan Level 2, yaitu keamanan dari segi keamanan jaringan. Keamanan ini sebagai tindak lanjut dari keamanan level 1.

- Keamanan Level 3, merupakan information security. Informasi – informasi seperti kata sandi yang dikirimkan kepada teman atau file – file yang penting, karena takut ada orang yang tidak sah mengetahui informasi tersebut.

- Keamanan Level 4, keamanan ini adalah keseluruhan dari keamanan level 1 sampai level 3. Apabila ada satu dari keamanan itu tidak terpenuhi maka keamanan level 4 juga tidak terpenuhi.

Berdasarkan sistem, metode pengamanan komputer terbagi dalam beberapa bagian antara lain :

Sebuah jaringan komputer dapat dibagi atas kelompok jaringan eksternal (Internet atau pihak luar) kelompok jaringan internal dan kelompok jaringan eksternal diantaranya disebut DeMilitarized Zone (DMZ). – Pihak luar : Hanya dapat berhubungan dengan host-host yang berada pada jaringan DMZ, sesuai dengan kebutuhan yang ada. – Host-host pada jaringan DMZ : Secara default dapat melakukan hubungan dengan host-host pada jaringan internal. Koneksi secara terbatas dapat dilakukan sesuai kebutuhan. – Host-host pada jaringan Internal : Host-host pada jaringan internal tidak dapat melakukan koneksi ke jaringan luar, melainkan melalui perantara host pada jaringan DMZ, sehingga pihak luar tidak mengetahui keberadaan host-host pada jaringan komputer internal.

- Security Information Management

Salah satu alat bantu yang dapat digunakan oleh pengelola jaringan komputer adalah Security Information Management (SIM). SIM berfungsi untuk menyediakan seluruh informasi yang terkait dengan pengamanan jaringan komputer secara terpusat. Pada perkembangannya SIM tidak hanya berfungsi untuk mengumpulkan data dari semua peralatan keamanan jaringan komputer tapi juga memiliki kemampuan untuk analisis data melalui teknik korelasi dan query data terbatas sehingga menghasilkan peringatan dan laporan yang lebih lengkap dari masing-masing serangan. Dengan menggunakan SIM, pengelola jaringan komputer dapat mengetahui secara efektif jika terjadi serangan dan dapat melakukan penanganan yang lebih terarah, sehingga organisasi keamanan jaringan komputer tersebut lebih terjamin.

Intrusion detection system (IDS) dan Intrusion Prevention system (IPS) adalah sistem yang digunakan untuk mendeteksi dan melindungi sebuah sistem keamanan dari serangan pihak luar atau dalam. Pada IDS berbasiskan jaringan komputer , IDS akan menerima kopi paket yang ditujukan pada sebuah host untuk selanjutnya memeriksa paket-paket tersebut. Jika ditemukan paket yang berbahaya, maka IDS akan memberikan peringatan pada pengelola sistem. Karena paket yang diperiksa adalah salinan dari paket yang asli, maka jika ditemukan paket yang berbahaya maka paket tersebut akan tetap mancapai host yang ditujunya.Sebuah IPS bersifat lebih aktif daripada IDS. Bekerja sama dengan firewall, sebuah IPS dapat memberikan keputusan apakah sebuah paket dapat diterima atau tidak oleh sistem. Apabila IPS menemukan paket yang dikirimkan adalah paket berbahaya, maka IPS akan memberitahu firewall sistem untuk menolak paket data itu. Dalam membuat keputusan apakah sebuah paket data berbahaya atau tidak, IDS dan IPS dapat memnggunakan metode

- Signature based Intrusion Detection System : Telah tersedia daftar signature yang dapat digunakan untuk menilai apakah paket yang dikirimkan berbahaya atau tidak.

- Anomaly based Intrusion Detection System : Harus melakukan konfigurasi terhadap IDS dan IPS agar dapat mengetahui pola paket seperti apa saja yang akan ada pada sebuah sistem jaringan komputer. Paket anomaly adalah paket yang tidak sesuai dengan kebiasaan jaringan komputer tersebut.

- Port Scanning

Metode Port Scanning biasanya digunakan oleh penyerang untuk mengetahui port apa saja yang terbuka dalam sebuah sistem jaringan komputer. Cara kerjanya dengan cara mengirimkan paket inisiasi koneksi ke setiap port yang sudah ditentukan sebelumnya. Jika port scanner menerima jawaban dari sebuah port, maka ada aplikasi yang sedang bekerja dan siap menerima koneksi pada port tersebut.

Dengan melakukan packet fingerprinting, kita dapat mengetahui peralatan apa saja yang ada dalam sebuah jaringan komputer. Hal ini sangat berguna terutama dalam sebuah organisasi besar di mana terdapat berbagai jenis peralatan jaringan komputer serta sistem operasi yang digunakan. Gangguan keamanan Komputer

- DOS / DDOS, Denial of Services dan Distributed Denial of Services adalah sebuah metode serangan yang bertujuan untuk menghabiskan sumber daya sebuah peralatan jaringan komputer sehingga layanan jaringan komputer menjadi terganggu.

- Paket Sniffing, sebuah metode serangan dengan cara mendengarkan seluruh paket yang lewat pada sebuah media komunikasi, baik itu media kabel maupun radio. Setelah paket-paket yang lewat itu didapatkan, paket-paket tersebut kemudian disusun ulang sehingga data yang dikirimkan oleh sebuah pihak dapat dicuri oleh pihak yang tidak berwenang.

- IP Spoofing, sebuah model serangan yang bertujuan untuk menipu seseorang. Serangan ini dilakukan dengan cara mengubah alamat asal sebuah paket, sehingga dapat melewati perlindungan firewall dan menipu host penerima data.

- DNS Forgery, Salah satu cara yang dapat dilakukan oleh seseorang untuk mencuri data-data penting orang lain adalah dengan cara melakukan penipuan. Salah satu bentuk penipuan yang bisa dilakukan adalah penipuan data-data DNS.

- Trojan Horse, program yang disisipkn tanpa pengetahuan si pemilik komputer, dapat dikendalikan dari jarak jauh & memakai timer

- Probe : Usaha yang tak lazim untuk memperoleh akses ke dalam suatu sistem/ untuk menemukan informasi tentang sistem tersebut. Dapat dianalogikan sebagai usaha untuk memasuki sebuah ruangan dengan mencoba-coba apakah pintunya terkunci atau tidak

- Scan : kegiatan probe dalam jumlah besar dengan menggunakan tool secara otomatis. Tool tersebut secara otomatis dapat mengetahui port-port yang terbuka pada host lokal/host remote, IP address yang aktif bahkan bisa untuk mengetahui sistem operasi yang digunakan pada host yang dituju

- Account Compromise : penggunaan account sebuah komputer secara ilegal oleh seseorang yang bukan pemilik account tersebut. Account Compromise dapat mengakibatkan korban mengalami kehilangan atau kerusakan data.

- Root Compromise : mirip dengan account compromise, dengan perbedaan account yang digunakan secara ilegal adalah account yang mempunyai privelege sebagai administrator sistem. Akibat yang ditimbulkan bisa mengubah kinerja sistem, menjalankan program yang tidak sah.

Ancaman ketika sedang berinternet

Phishing

Phishing adalah bentuk penipuan yang dilakukan para hackers untuk mendapatkan informasi pribadi Anda dengan dengan menggunakan email tipuan yang mengaku dari suatu lembaga keuangan. Metode ini sering digunakan oleh para hacker. Email tipuan ini sering mengatasnamakan suatu bank/institusi formal dan dikirim dalam jumlah banyak. Email tersebut meminta penerima untuk memberikan informasi pribadi seperti identitas pengguna, password, nomor registrasi nasabah atau PIN dengan memberikan link yang mengarah ke situs yang sekilas tampak resmi sehingga kemudian memungkinkan pencuri untuk mengumpulkan informasi pribadi untuk kemudian digunakan dalam proses phishing.

Spyware dan Adware

Spyware adalah jenis software yang secara diam-diam mengumpulkan informasi ketika pengguna melakukan kegiatan di Internet. Adware adalah jenis spyware (software pelacak) yang digunakan oleh pemasar produk untuk melacak perilaku pengguna internet agar dapat mengetahui komunikasi iklan yang tepat di masa depan. Adware dapat memantau informasi seperti jenis situs yang dikunjungi, artikel yang dibaca atau jenis iklan pop-up dan spanduk yang dikunjungi para pengguna. Informasi ini kemudian digunakan untuk menyesuaikan iklan masa depan yang ditargetkan kepada pengguna, atau dapat dijual kepada pihak ketiga untuk tujuan yang sama.

Virus dan Worms

Virus komputer adalah software yang menempel pada program lain. Mirip dengan virus biologis, ia menempel ke program lain untuk bertahan hidup dan bereproduksi. Tidak seperti Trojan, yang merupakan program mandiri, virus hanya dapat berjalan jika program yang terinfeksi juga berjalan. Ketika aktif, virus tersebut akan terus mencoba untuk mereproduksi dan menempelkan dirinya ke program lain. Hal ini dapat merugikan program induk seperti menggerogoti ruang penyimpanan data, memberatkan memori, menyebabkan kerusakan software pada komputer. Virus berbentuk email adalah jenis virus terbaru. Infeksi disebarkan melalui pesan email yang kemudian secara otomatis mendistribusikan diri sendiri ke semua kontak di buku alamat email yang telah terinfeksi. Worm mirip dengan virus. Ia memanfaatkan komputer dalam jaringan yang memiliki kelemahan pada sistem keamanannya. Setelah lubang kelemahan itu ditemukan, Worm akan mencoba untuk mereplikasi dirinya sendiri dari komputer ke komputer. Seperti virus, Worm bisa merusak. Anda dapat lebih melindungi komputer Anda dari worm dan virus dengan:

- Melakukan instalasi aplikasi anti-virus dan terus memperbaruinya.

- Memeriksa dan menginstal sistem keamanan secara teratur agar sistem operasional komputer Anda.

- Tidak menerima lampiran email dari sumber yang tidak diketahui.

- Melakukan instalasi aplikasi apapun hanya dari sumber terpercaya

Trojan

Trojan adalah program yang merusak yang berpura-pura menjadi aplikasi tidak berbahaya. Tidak seperti virus, Trojan tidak mereplikasi diri mereka sendiri dan tidak membutuhkan sebuah program induk untuk menampungnya. Pengguna komputer saat ini sering menerima Trojan horse di dalam komputer mereka dan mengira bahwa program ini tidak berbahaya bahkan dapat membantu. Beberapa Trojan mengaku dapat membersihkan komputer dari virus atau aplikasi berbahaya lainnya, padahal ia memberi virus dan menjadikan sistem komputer mudah di akses para hacker. Anda dapat meminimalkan unduh Trojan secara otomatis dengan:

- Tidak membuka email atau lampiran dari sumber yang tidak diketahui.

- Melakukan instalasi aplikasi apapun hanya dari sumber terpercaya.

- Tidak mengklik link dalam email dari sumber yang tidak diketahui.

- Secara teratur memindai komputer Anda untuk memonitor Trojans dan program berbahaya lainnya dengan aplikasi anti virus yang terus diperbarui.

- Menggunakan Firewall untuk membatasi lalu lintas yang tidak sah ke dan dari komputer Anda saat terhubung ke Internet.

- Mengunduh dan menginstal sistem keamanan sesegera mungkin untuk mengamankan sistim operasional komputer Anda.

Jenis Virus 1. Memory Resident Virus Virus ini menetapkan dalam memori komputer dan otomatis aktif setiap kali OS berjalan dan menginfeksi semua file yang dibuka. – Persembunyian: Jenis virus ini bersembunyi dalam RAM dan tinggal di sana bahkan setelah kode berbahaya dijalankan. Virus mendapat kontrol atas memori sistem dan mengalokasikan blok memori di mana ia menjalankan kode sendiri, dan mengeksekusi kode ketika fungsi apapun dijalankan. – Target: Dapat merusak file dan program yang dibuka, ditutup, disalin, diubah namanya, dll. – Contoh: Randex, CMJ, Meve, dan MrKlunky. – Proteksi: Instal program antivirus 2. Direct Action Viruses Tujuan utama virus ini adalah untuk meniru dan bertindak ketika dijalankan. Ketika kondisi tertentu terpenuhi, virus akan beraksi dan menginfeksi file dalam direktori atau folder yang ditentukan dalam path file AUTOEXEC.BAT. File batch ini selalu terletak di direktori root hard disk dan melakukan operasi tertentu ketika komputer boot. Teknik FindFirst / FindNext digunakan di mana kode memilih beberapa file sebagai korbannya. Hal ini juga menginfeksi perangkat eksternal seperti pen drive atau hard disk. – Persembunyian: Virus terus berpindahlokasi ke file baru setiap kali kode dijalankan, tapi umumnya ditemukan di direktori root pada hard disk. – Target: Virus ini dapat merusak file. Pada dasarnya, ini adalah file virus-infector. – Contoh: Vienna virus – Proteksi: Instal scanner antivirus. 3. Overwrite Viruses Virus jenis ini menghapus informasi dalam file yang terinfeksi. – Persembunyian: Virus menggantikan isi file. Namun, tidak mengubah ukuran file. – Contoh: Way, Trj.Reboot, Trivial.88.D – Proteksi: Satu-satunya cara untuk membersihkan file yang terinfeksi oleh virus Overwrite adalah dengan menghapus file yang terinfeksi. 4. Boot Sector Virus Jenis virus ini mempengaruhi sektor boot dari sebuah hard disk. Ini adalah bagian penting dari disk, di mana informasi dari disk itu sendiri disimpan bersama dengan sebuah program yang memungkinkan untuk boot (mulai) . Virus jenis ini juga disebut Master Boot Sector Virus or Master Boot Record Virus. – Persembunyian: Virus ini bersembunyi di dalam memori hingga DOS mengakses floppy disk, Dan ke manapun data yang boot akses, virus menginfeksi itu. – Contoh: Polyboot.B, AntiEXE – Proteksi: Cara terbaik untuk menghindari virus boot sector adalah untuk memastikan floppy disk di write protect. 5. Macro Virus Macro virus menginfeksi file yang dibuat menggunakan aplikasi atau program tertentu yang berisi macro, seperti doc, Xls, Pps, Mdb, dll. Virus ini otomatis menginfeksi file yang berisi macro, dan juga menginfeksi template dan dokumen. Hal ini disebut juga sebagai jenis virus e-mail. – Persembunyian: Bersembunyi dalam dokumen yang dibagi melalui e-mail atau jaringan. – Contoh:Relax, Melissa.A, Bablas, O97M/Y2K – Proteksi: Teknik perlindungan terbaik adalah menghindari membuka e-mail dari pengirim yang tidak dikenal. Juga, menonaktifkan macro dapat membantu melindungi data. 6. Directory Virus Direktori virus (juga disebut Cluster Virus / File System Virus) menginfeksi direktori komputer dengan mengubah jalan yang menunjukkan lokasi file. Ketika menjalankan program file dengan ekstensi EXE. Atau COM. Yang telah terinfeksi oleh virus, Anda tidak sadar menjalankan program virus, sedangkan file asli dan program sebelumnya dipindahkan oleh virus. Setelah terinfeksi, menjadi mustahil untuk menemukan file asli. – Persembunyian: Virus ini biasanya terletak dalam satu lokasi disk, tetapi menginfeksi seluruh program dalam direktori. – Contoh: virus Dir-2 – Proteksi: instal ulang semua file yang terinfeksi setelah memformat disk. 7. Polymorphic Virus Virus polimorfik mengenkripsi atau menyandikan diri dengan cara yang berbeda (menggunakan algoritma yang berbeda dan kunci enkripsi) setiap kali mereka menginfeksi sistem. – Contoh: Elkern, Marburg, Setan Bug, dan Tuareg – Proteksi: Instal antivirus high-end. 8. Companion Viruses – Persembunyian: umumnya menggunakan nama file yang sama dan membuat ekstensi yang berbeda. Sebagai contoh: Jika ada file “Me.exe”, virus membuat file lain bernama “Me.com” dan bersembunyi di file baru. Ketika sistem memanggil nama file “Me”, yang “. Com” file dijalankan (sebagai “. Com” memiliki prioritas lebih tinggi daripada “exe.”), Sehingga menginfeksi sistem. – Contoh: Stator, Asimov.1539 dan Terrax.1069 – Proteksi: Instal scanner antivirus dan juga men-download Firewall. 9. FAT Virus File allocation table (FAT) adalah bagian dari disk yang digunakan untuk menyimpan semua informasi mengenai lokasi file, ruang yang tersedia, ruang tidak dapat digunakan, dll – Persembunyian: virus FAT menyerang bagian FAT dan dapat merusak informasi penting. Hal ini bisa sangat berbahaya karena mencegah akses ke bagian tertentu dari disk dimana file penting disimpan. Kerusakan yang disebabkan dapat mengakibatkan hilangnya informasi dari file individual atau bahkan seluruh direktori. – Contoh: link Virus – Proteksi: Sebelum serangan virus menyebar ke semua file di komputer, car semua file yang benar-benar diperlukan pada hard drive, dan hapus yang yang tidak diperlukan. Mereka mungkin file yang dibuat oleh virus. 10. Multipartite Virus Virus ini menyebar dalam berbagai cara tergantung pada sistem operasi yang terpasang dan adanya file tertentu. – Persembunyian: Pada tahap awal, virus ini cenderung bersembunyi di dalam memori kemudian menginfeksi hard disk. – Contoh: Invader, Flip dan Tequila – Proteksi: Bersihkan sektor boot dan juga disk untuk menyingkirkan virus, dan kemudian kembalikan semua data di dalamnya. Namun, pastikan bahwa data bersih. 11. Web Scripting Virus Banyak halaman web mengunakan kode yang kompleks dalam rangka menciptakan konten yang menarik dan interaktif. Kode ini sering dimanfaatkan untuk tindakan yang tidak diinginkan. – Persembunyian: Sumber utama scripting virus web browser atau halaman web yang terinfeksi. – Contoh: JS.Fortnight adalah virus berbahaya yang menyebar melalui e-mail. – Proteksi: Instal aplikasi microsoft tool yang merupakan fitur standar pada Windows 2000, Windows 7 dan Vista. Scan komputer dengan aplikasi ini. 12. Worms Worm adalah program yang sangat mirip dengan virus, memiliki kemampuan untuk mereplikasi diri dan dapat menyebabkan efek negatif pada sistem . Tapi mereka dapat dideteksi dan dihilangkan dengan perangkat lunak antivirus. – Persembunyian: umumnya ini menyebar melalui e-mail dan jaringan. Mereka tidak menginfeksi file atau merusak mereka, tetapi mereka meniru begitu cepat sehingga seluruh jaringan akan runtuh. – Contoh: PSWBugbear.B, Lovgate.F, Trile.C, Sobig.D, Mapson – Proteksi: Instal antivirus versi terbaru. 13. Trojans Trojan atau Trojan horse adalah kode berbahaya , yang tidak seperti virus, tidak mereproduksi dengan menginfeksi file lainnya, juga tidak mereplikasi diri seperti cacing. Program ini menyamar dirinya sebagai program atau aplikasi yang berguna. Selain itu, ada banyak virus komputer lain yang memiliki potensi untuk menginfeksi data. Oleh karena itu, lindungi komputer kamu dengan menginstal perangkat lunak antivirus yang berkualitas tinggi dan asli. Selain itu jangan mendownload file di sebarang BACK UP ackup adalah menyalin isi disk kedalam media lain seperti: floppy disc, magnetic tape, optical disk, external hardisk, dll jenis jenis backup

- Full backup :salinan lengkap komputer termasuk data -data user dan sistem operasi itu sendiri

- Incremental backup (backup peningkatan) : menyalin semua data yang berubah sejak terakhir kali melakukan full backup ataudifferential backup Kelebihan: waktu yang lebih singkat,Backup lebih cepat daripada full backup, membutuhkan tempat sementara yang lebih kecil daripada yang dibutuhkan oleh full backup. Kekurangan: Waktu untuk restore sangat lama.

-

Differential backup : Sama dengan tipe incremental tapi archive bit tidak dihapus setelah backup

- Mirroring (backup cermin): sama dengan full backup, tetapi data tidak di padatkan atau dimampatkan (dengan format .tar, .zip, atau yang lain) kelebihan : metode backup yang paling cepat bila dibandingkan dengan metode yang lain karena menyalin data dan folder ke media tujuan tanpa melakukan pemadatan. kekurangan : menyebabkan media penyimpanannya harus cukup besar.

Enkripsi enkripsi adalah proses mengamankan suatu informasi dengan membuat informasi tersebut tidak dapat dibaca tanpa bantuan pengetahuan khusus. Dikarenakan enkripsi telah digunakan untuk mengamankan komunikasi di berbagai negara, hanya organisasi-organisasi tertentu dan individu yang memiliki kepentingan yang sangat mendesak akan kerahasiaan yang menggunakan enkripsi. Di pertengahan tahun 1970-an, enkripsi kuat dimanfaatkan untuk pengamanan oleh sekretariat agen pemerintah Amerika Serikat pada domain publik, dan saat ini enkripsi telah digunakan pada sistem secara luas, seperti Internet e-commerce, jaringan Telepon bergerak dan ATM pada bank. Enkripsi dapat digunakan untuk tujuan keamanan, tetapi teknik lain masih diperlukan untuk membuat komunikasi yang aman, terutama untuk memastikan integritas dan autentikasi dari sebuah pesan. Contohnya, Message Authentication Code (MAC) atau digital signature. Penggunaan yang lain yaitu untuk melindungi dari analisis jaringan komputer. Contoh metode Enkripsi

-

CAESAR CIPHER.

Contoh kalimatnya:

the danger of small mistakes is that those mistakes can be the big problem

hasilnya setelah dienkripsi:

wkh gdqjhu ri vpdoo plvwdnhv lv wkdw wkrvh plvwdnhv fdq eh wkh elj sureohp

algoritma

-

Plain text menggunakan kalimat berbahasa inggris.

-

Setiap huruf disubtitusikan menjadi huruf yang bergeser 3 huruf setelah huruf yang ada dalam plain text, dengan kata lain bergeser 3 huruf setelah huruf aslinya Misalkan huruf t=w , h=k , dan e=h. dalam huruf alphabet huruf ketiga setelah ‘t’ adalah ‘w’, huruf ketiga setelah’ h’ adalah ‘k’, serta huruf ketiga setelah ‘e’ adalah ‘h’. dan seterusnya.

-

Dalam kata ‘small’ terdapat pengulangan huruf ‘l’ sehingga cenderung mudah ditebak bahwa huruf tersebut sama. Dalam bahasa inggris huruf yang serupa dengan kondisi diatas antara lain: all,tall,full, nill, dan sebagainya.

-

Setelah menemukan algoritma dari metode enkripsi ini, dapat dipastikan bahwa metode enkripsi ini menggunakan metode ‘CAESAR CIPHER’.

Referensi : http://henripuspitasari.blogspot.co.id/2012/12/jenis-jenis-gangguan-keamanan-komputer.html https://securityinabox.org/id/chapter_1_1 https://id.wikipedia.org/wiki/Enkripsi https://nazar088.wordpress.com/2011/10/03/metode-enkripsi-data-dengan-metode-caesar-cipher-dan-subtitusi-key/ https://ambilgratis.com/2013/04/23/jenis-jenis-backup/

Posted: September 15th, 2016

Categories:

komputer

Tags:

Comments:

No Comments.

Sejarah dimulai pada tanggal Agustus 1962 dan penciptaan internet pertama kali dikemukakan oleh seseorang bernama J.C.R Licklider dari MIT Massachutts Institute of Technology. Konsep awal dinamakan “Galactic Network” oleh dirinya. Ia mengemukakan tentang bagaimana jaringan global yang memungkinkan orang dapat mengakses data dan program dari mana saja. Pada Oktober 1962 beliau mengepalai program penelitian komputer di ARPA yang merupakan bagian dari Departmenet Pertahanan Amerika Serikat.

| Sejarah Internet & Perkembangan Internet Lengkap |

Proyek dari ARPANET adalah merancang sebuah bentuk jaringan, kehandalan, dan seberapa besar informasi dapat dipindahkan, yang akhirnya semua standar yang mereka tentukan menjadi cikal bakal pembangunan protokol baru yang sekarang kita kenal dengan istilah TCP/IP (Transmission Control Protocol/Internet Protocol).

Sejarah awal dibangunnya proyek itu adalah untuk keperluan militer. Pada saat itu Departemen Pertahanan Amerika Serikat (US Department of Defense) membuat sistem jaringan komputer yang tersebar dengan menghubungkan komputer di daerah-daerah vital untuk mengatasi masalah bila terjadi serangan nuklir dan untuk menghindari terjadinya informasi terpusat, yang apabila terjadi perang dapat mudah dihancurkan.

Pada tahun 1966 Larry Roberts mengembangkan konsep jaringan komputer. Kemudian beliau merencanakan jaringa yang disebut ARPANET yang dipublikasikan pada tahun 1967. Pada tahun 1969 ARPANET telah melibatkan empat buah komputer yang terkoneksi.

Sejarah internet juga dimulai dengan komputer pertama berada di university of California Los Angelos, komputer ke dua berada di Stanford Research Institute, komputer ketiga berada di University of California Barbara dan koputer ke emat berada di University Utah. Pada tahun 1971 jumlah komputer yang terhubung ke ARPANET mencapai 14 buah. Pada tahun ini pulalah protokol Telnet dan FTP berhasil dibangun. Pada tahun 1972 larry Roberts dan Bob Kahn mengenalkan ARPANET pada konferensi ICCC yang diselenggarakan di Washignton.

Sejarah Pada tahun 1972 sejarah perkembangan internet menjelaskan Ray Tomliinson menulis program yang memungkinkan surat elektronik dikirimkan ke jaringan ARPNET. Beliaulah yang merancang konversi “user@host.” Pada tahun ini pula ARPANET menggunakan NCP untuk menstransfer data. Pada tahun yang sama ARPA beruah nama menjadi DARPA. Tambahan huruf D berasal dari kata Defense. Pada tahun ini ARPANET melakukan koneksi international yang pertama dengan University College of London dan Royal Establishment di Norwegia.

Sejarah pada tahun 1978 Unix to Copy Protocol ditemukan di Labolatorium Bell. Program ini berguna untuk melakukan file transfer. Pada tahun 1979 news group yang diberi nama USENET beroperasi dengan dasar UUCP. Penciptanya adalah Tom Truscott dan Jim Ellis (kedua mahasiswa di Duke University) dan Steven Bellovin (dari Universitas North Carolina).

Pemakai dari seluruh dunia bergabung ke grup diskusi ini membicarakan masalah jaringan, politik, agama dan berbagai topik lainnya. Sejarah internet, pada tahun 1982 DCA atau Defense Communication Agency dan DARPA membentuk protokol yang disebut TCP/IP untuk ARPANET. Selanjutnya, Departemen Pertahanan Amerika Serikat menyatakan TCP/IP sebagai sebuah sntadar. Saat itulah internet didefinisikan sebagai sekumpulan jaringan yang terhubung yang menggunakan TCP/IP sebagai protokol.

Sejarah internet pada tahun 1983 ialah John Postel dan Paul Mockapetris dan Craig Partidge mengembangkan Domain Name System (DNS) dan mengusulka sistem pengamatan berbentuk user@host.cdomain. Pada tahun 1984 DNS diperkenalkan di internet dengan menyebutkan nama-nama jenis domain seperti . gov, .mil,.org, .net dan .com.

Pada tahun 1986 TCP/IP mulai tersedia pada workstaiton dan PC. Tahun ini pula National Science Foundation mendanai NSFNET sebagai tulang punggung internet berkapasitas 56 kbps dan mengatur internet hanya ditujukan untuk kepentingan riset dan pemerintah yang bersifat tidak komersial.

Daftar Kejadian Penting Dalam Sejarah Internet dan Perkembangannya

1957

Uni Sovyet (sekarang Rusia) meluncurkan wahana luar angkasa, Sputnik.

1958

Sebagai buntut dari “kekalahan” Amerika Serikat dalam meluncurkan wahana luar angkasa, dibentuklah sebuah badan di dalam Departemen Pertahanan Amerika Serikat, Advanced Research Projects Agency(ARPA), yang bertujuan agar Amerika Serikat mampu meningkatkan ilmu pengetahuan dan teknologi negara tersebut. Salah satu sasarannya adalah teknologi komputer.

1962

Sejarah internet di tahun ini adalah seorang J.C.R. Licklider menulis sebuah tulisan mengenai sebuah visi di mana komputer-komputer dapat saling dihubungkan antara satu dengan lainnya secara global agar setiap komputer tersebut mampu menawarkan akses terhadap program dan juga data. Di tahun ini juga RAND Corporation memulai riset terhadap ide ini (jaringan komputer terdistribusi), yang ditujukan untuk tujuan militer.

1960

Teori mengenai packet-switching dapat diimplementasikan dalam dunia nyata.

1965

Istilah “Hypertext” dikeluarkan oleh Ted Nelson.

1968

Jaringan Tymnet dibuat.

1971

Anggota jaringan ARPANET bertambah menjadi 23 buah node komputer, yang terdiri atas komputer-komputer untuk riset milik pemerintah Amerika Serikat dan universitas.

1972

Sebuah kelompok kerja yang disebut dengan International Network Working Group (INWG) dibuat untuk meningkatkan teknologi jaringan komputer dan juga membuat standar-standar untuk jaringan komputer, termasuk di antaranya adalah Internet. Pembicara pertama dari organisasi ini adalah Vint Cerf, yang kemudian disebut sebagai “Bapak Internet”.

1972-1974

Beberapa layanan basis data komersial seperti Dialog, SDC Orbit, Lexis, The New York Times DataBank, dan lainnya, mendaftarkan dirinya ke ARPANET melalui jaringan dial-up.

1973

ARPANET ke luar Amerika Serikat: pada tahun ini, anggota ARPANET bertambah lagi dengan masuknya beberapa universitas di luar Amerika Serikat yakni University College of London dari Inggris dan Royal Radar Establishment di Norwegia.

1974

Vint Cerf dan Bob Kahn mempublikasikan spesifikasi detail protokol Transmission Control Protocol (TCP) dalam artikel “A Protocol for Packet Network Interconnection”.

1974

Bolt, Beranet & Newman (BBN), pontraktor untuk ARPANET, membuka sebuah versi komersial dari

ARPANET yang mereka sebut sebagai Telenet, yang merupakan layanan paket data publik pertama.

1977

Sudah ada 111 buah komputer yang telah terhubung ke ARPANET.

1978

Protokol TCP dipecah menjadi dua bagian, yakni Transmission Control Protocol dan Internet Protocol(TCP/IP).

1979

Grup diskusi Usenet pertama dibuat oleh Tom Truscott, Jim Ellis dan Steve Bellovin, alumni dari Duke University dan University of North Carolina Amerika Serikat. Setelah itu, penggunaan Usenet pun meningkat secara drastis. Sungguh menarik, di tahun ini juga emoticon diusulkan oleh Kevin McKenzie.

Awal 1980-an

Komputer pribadi (PC) mewabah, dan menjadi bagian dari banyak hidup manusia. Tahun ini tercatat ARPANET telah memiliki anggota hingga 213 host yang terhubung. Layanan BITNET (Because It’s Time Network) dimulai, dengan menyediakan layanan e-mail, mailing list, dan juga File Transfer Protocol (FTP).

CSNET (Computer Science Network) pun dibangun pada tahun ini oleh para ilmuwan dan pakar pada bidang ilmu komputer dari berbagai universitas.

1982

Istilah “Internet” pertama kali digunakan, dan TCP/IP diadopsi sebagai protokol universal untuk jaringan tersebut.

1986

Diperkenalkan sistem nama domain, yang sekarang dikenal dengan DNS(Domain Name System)yang berfungsi untuk menyeragamkan sistem pemberian nama alamat di jaringan komputer.

2000-an

Internet berkembang begitu pesat, hal ini bisa dibuktikkan dengan munculnya milyaran situs di dunia. Dan bisnis digital pun telah menjadi trend di berkat perkembangan dari Internet.

Broadband

Internet Broadband adalah istilah generik yang digunakan untuk berbagai jenis koneksi internet dengan menggunakan teknologi broadband.

pengertian Broadband dalam arti harfiah, berarti jangkauan frekuensi yang luas yang digunakan untuk mengirim dan menerima data. Sebelumnya, proses akses internet dial-up sangatlah lambat, kecepatan koneksi dial-up terlalu lamban karena saluran telepon tetap sibuk saat mengakses internet. Faktor-faktor inilah membuat metode koneksi broadband ini disukai untuk akses internet.

Istilah, broadband mengacu pada koneksi bandwidth internet. Istilah bandwidth umumnya digunakan untuk merujuk pada kecepatan transfer data, dalam hal jaringan komputer dan koneksi internet. transfer data biasanya diukur dalam bit per detik (bps). Dalam koneksi internet broadband, kecepatan transfer sangat tinggi dibandingkan dengan koneksi dial-up internet. Ada berbagai jenis koneksi internet broadband, tergantung pada kecepatan, biaya dan ketersediaan. Beberapa jenis koneksi internet broadband :

-

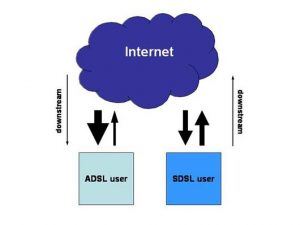

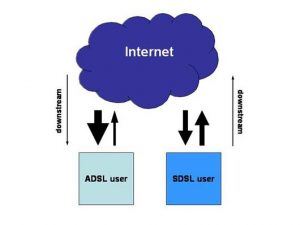

Koneksi Internet Broadband ADSL Dan SDSL

ADSL adalah koneksi broadband yang paling umum digunakan. Hal ini banyak digunakan untuk keperluan rumahan dan komersial. ADSL merupakan saluran digital yang dapat digunakan untuk mengakses internet tanpa mengganggu saluran telepon. ADSL bekerja pada kecepatan 512 kbps keatas. ADSL memungkinkan kecepatan internet koneksi tinggi tanpa mengganggu kesibukan saluran telepon. Dalam kasus koneksi ADSL, kecepatan download lebih besar daripada kecepatan upload, Hal inilah sehingga diistilahkan dengan ‘asimetris’ karena perbedaan dalam kecepatan download dan upload.

ADSL adalah koneksi broadband yang paling umum digunakan. Hal ini banyak digunakan untuk keperluan rumahan dan komersial. ADSL merupakan saluran digital yang dapat digunakan untuk mengakses internet tanpa mengganggu saluran telepon. ADSL bekerja pada kecepatan 512 kbps keatas. ADSL memungkinkan kecepatan internet koneksi tinggi tanpa mengganggu kesibukan saluran telepon. Dalam kasus koneksi ADSL, kecepatan download lebih besar daripada kecepatan upload, Hal inilah sehingga diistilahkan dengan ‘asimetris’ karena perbedaan dalam kecepatan download dan upload.

SDSL (Symmetric Digital Subscriber Line)

SDSL mirip dengan ADSL, hanya berbeda dalam satu aspek, yaitu kecepatan upload. koneksi internet broadband SDSL ditandai dengan kecepatan upload dan download identik. Hal ini bermanfaat untuk tujuan komersial dan bisnis jika memerlukan kecepatan upload yang tinggi, dan koneksi SDSL memenuhi persyaratan untuk itu. Biaya SDSL lebih mahal dibanding ADSL, tetapi hal ini bukanlah menjadi beban jika mempertimbangkan keuntungan dari sisi bisnis.

-

Koneksi Internet Broadband Wireless

Koneksi internet nirkabel adalah kebutuhan sepanjang hari. Saat ini, laptop, tablet dan Koneksi internet nirkabel adalah kebutuhan sepanjang hari. laptop, tablet dan smartphone, semua memiliki koneksi internet nirkabel. kecepatan proses download yang disediakan oleh jenis akses teknologi ini berkisar 128 kbps sampai 2Mbps. Teknologi ini berkembang karena meningkatnya penggunaan perangkat nirkabel seperti ponsel dan laptop dan tablet.

Koneksi internet nirkabel adalah kebutuhan sepanjang hari. Saat ini, laptop, tablet dan Koneksi internet nirkabel adalah kebutuhan sepanjang hari. laptop, tablet dan smartphone, semua memiliki koneksi internet nirkabel. kecepatan proses download yang disediakan oleh jenis akses teknologi ini berkisar 128 kbps sampai 2Mbps. Teknologi ini berkembang karena meningkatnya penggunaan perangkat nirkabel seperti ponsel dan laptop dan tablet.

-

Koneksi Kabel Internet Broadband

Media Kabel

Internet dapat diakses melalui sambungan TV kabel. Koneksi kabel internet broadband dibuat tersedia bersama dengan saluran TV kabel. Kabel koneksi internet broadband menyediakan kecepatan mulai dari 2 Mbps sampai 8 Mbps. Sambungan secara luas digunakan di daerah perumahan di beberapa kota-kota besar. Hal ini lebih populer dibandingkan dengan koneksi internet ADSL, meskipun kecepatan download dan upload dari kedua jenis koneksi internet ini adalah sama.

-

Koneksi Internet Broadband Satelit

Semua bentuk koneksi broadband internet yang dijelaskan di atas memiliki keterbatasan jangkauan secara geografis, koneksi internet Satelit broadband adalah solusi untuk masalah ini. Dalam jenis koneksi internet, satelit geostasioner menyediakan akses internet. Hal ini membutuhkan parabola dan diperlukan. perangkat keras pendukung lainnya untuk menerima sinyal. Kecepatan yang ditawarkan oleh koneksi internet satelit adalah 2 Mbps untuk download dan 1 Mbps untuk upload. Kecepatan ini lebih sedikit dibandingkan dengan jenis lain dari koneksi broadband. Pada koneksi satelit broadband faktor cuaca mempengaruhi sebagian besar sinyal pada jenis koneksi internet broadband ini.

Alamat IP dan Domain

Internet Protocol (IP) address adalah alamat numerik yang ditetapkan untuk sebuah komputer yang berpartisipasi dalam jaringan komputer yang memanfaatkan Internet Protocol untuk komunikasi antara node-nya.

Internet Protocol juga memiliki tugas routing paket data antara jaringan, alamat IP dan menentukan lokasi dari node sumber dan node tujuan dalam topologi dari sistem routing. Untuk tujuan ini, beberapa bit pada alamat IP yang digunakan untuk menunjuk sebuah subnetwork. Jumlah bit ini ditunjukkan dalam notasi CIDR, yang ditambahkan ke alamat IP, misalnya, 208.77.188.166/24.

Jadi, IP Addrees (Internet Protocol Address atau sering disingkat IP) adalah deretan angka biner antar 32-bit sampai 128-bit yang dipakai sebagai alamat identifikasi untuk tiap komputer host dalam jaringan Internet. Panjang dari angka ini adalah 32-bit (untuk IPv4 atau IP versi 4), dan 128-bit (untuk IPv6 atau IP versi 6) yang menunjukkan alamat dari komputer tersebut pada jaringan Internet berbasis TCP/IP.

Domain Name System(DNS)

Pengertian DNS(Domain Name System)

Domain Name System (DNS) adalah distribute database system yang digunakan untuk pencarian nama komputer (name resolution) di jaringan yang mengunakan TCP/IP (Transmission Control Protocol/Internet Protocol). DNS biasa digunakan pada aplikasi yang terhubung ke Internet seperti web browser atau e-mail, dimana DNS membantu memetakan host name sebuah komputer ke IP address. Selain digunakan di Internet, DNS juga dapat di implementasikan ke private network atau intranet dimana DNS memiliki keunggulan seperti:

Mudah, DNS sangat mudah karena user tidak lagi direpotkan untuk mengingat IP address sebuah komputer cukup host name (nama Komputer).

Konsisten, IP address sebuah komputer bisa berubah tapi host name tidak berubah.

Simple, user hanya menggunakan satu nama domain untuk mencari baik di Internet

maupun di Intranet.

Browser

Pengertian Web Browser

Yaitu :adalah sebuah aplikasi perangkat lunak untuk melintasi, mengambil, dan menyajikan sumber informasi di World Wide Web. Sumber informasi diidentifikasi dengan Uniform Resource Identifier (URI) termasuk sebuah halaman web, gambar, video, atau bagian lain dari konten web.

Tujuan Web Browser

Tujuan utama dari web browser adalah untuk membawa sumber informasi kepada pengguna. Proses ini dimulai ketika pengguna memasukan sebuah Uniform Resource Identifier (URI), misalnya, http://anneahira.com ke dalam browser.

Sumber yang telah diambil web browser akan ditampilkan. HTML ditampilkan ke mesin tata letak browser, dan akan diubah dari markup ke dokumen interaktif. Selain dari HTML, web browser umumnya bisa menampilkan setiap jenis konten yang menjadi bagian dari suatu halaman web.

Kebanyakan browser dapat menampilkan gambar, audio, video, dan file XML, dan sering mempunyai plug-in untuk mendukung aplikasi Flash dan applet Java. Jika menemui tipe file yang ditetapkan untuk didownload, maka browser akan meminta pengguna untuk menyimpan file ke disk.

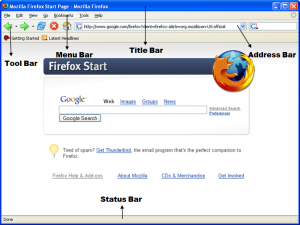

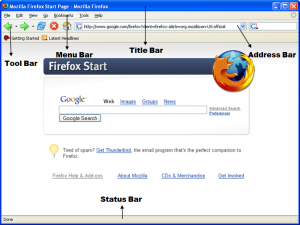

Rincian Web browser

Memahami pengertian web browser harus juga memahami tentang rinciannya. Kita semua tahu apa itu web browser seperti yang terlihat, tapi ada baiknya untuk mengetahui rincian lengkap dari berbagai bagian browser web.

Bagian-bagian dari browser termasuk:

- Status Bar. Ini adalah kotak di bagian bawah jendela browser Anda. Status bar menampilkan segala macam informasi, tergantung pada apa yang Anda lakukan pada saat itu. Sebagian besar untuk menunjukkan kecepatan beban dan URL dari alamat yang sedang ditunjuk oleh mouse.

- Address Bar. Ini adalah kotak di bagian atas jendela browser Anda yang menampilkan seluruh URL atau alamat situs web.

- Title Bar. Bar judul ada di bagian paling atas jendela browser Anda. Anda akan melihat judul halaman web di sana, misalnya, Anda akan melihat “Anne Ahira untuk Indonesia” ketika Anda membuka situsanneahira.com.

- Toolbar Ikon. Toolbar dan ikon perusahaan browser yang ada di bagian atas kanan jendela browser Anda, di bawah Title Bar. Di sinilah Anda akan melihat tombol Back, tombol Home, tombol Refresh, dll.

- Display Window. Jendela Display hanyalah istilah mewah untuk ruang kerja browser Anda. Ini berupa frame di mana Anda melihat halaman website.

- Scroll Bar. Jika ketika Anda membuka situs web dan Anda harus “scroll ke bawah” untuk membaca sesuatu, maka Anda telah menggunakan scroll bar

Komponen Pada Alamat Website/Uniform Resource Locator(URL)

URL adalah alamat unik (link) yang dimiliki setiap website. Dengan URL, kita dapat mengetahui alamat atau direktori dari suatu situs yang kita kunjungi tersebut. URL memang berbeda-beda pada suatu website. Ada yang langsung menuju ke halaman, ataupun yang menuju ke suatu kategori.

Di postingan kali ini kita akan Mengenal URL dan Bagiannya.

Uniform Resource Locator atau biasa kita sebut URL memang wajib ataupun memang ada pada suatu website. Dengan URL kita akan mengetahui suatu link ataupun tempat dimana kita menemukan suatu halaman. URL sendiri terbagi dalam 4 bagian-bagian yang disatukan kemudian menjadi URL yang utuh.

1. Bagian-bagian URL

Bagian-bagian URL biasanya terdiri dari 4 bagian. yaitu :

a. Protokol.

Protokol dalam suatu URL biasanya disingkat dengan nama http:// ataupun kepanjangannya adalah Hypertext Tranfer Protocol. ini bagian yang penting dari URL untuk memudahkan pembaca untuk langsung klik URL tersebut tanpa harus copy paste (copas) ke address bar browser

b. Nama Host Komputer

ini adalah kata selanjutnya dalam URL setelah http://. yaitu yang biasa disebut WWW (Word Wide Web). Bagian ini dapat dipakai atau tidaknya tergantung pada URL yang dimiliki. URL pada suatu blog atau website ada yang memakai WWW juga ada yang tidak

c. Domain

Domain adalah suatu kata yang menunjukkan suatu alamat atau nama situs. Misalnya twitter.com , google.com dan lain sebagainya. Domain juga ada dua jenis, yaitu berbayar (.com, .net, .info) ataupun gratis (biasanya hosting gratis seperti blogger.com)

d. Directory

Directory adalah suatu kategori ataupun label dalam sebuah website atau blog. Biasanya ada di samping domain

Contoh : http://domain.com/berita

‘berita’ itulah yang disebut directory. Directory juga biasanya disusul oleh nama file atau dokumen.

contoh : http://domain.com/berita/gempa.html

Pencarian Efektif di Search Engine

Google merupakan mesin pencari yang terbaik dan paling banyak digunakan. Meski mencari informasi dari Google memang sangat mudah cukup dengan mengetikkan beberapa kata kunci yang ingin dicari, namun memilah hasil pencarian yang relevan dengan kebutuhan tentu bisa menjadi masalah yang memusingkan bagi kita.

Kita harus menggunakan trik-trik khusus supaya google bisa menampilkan hasil pencarian yang efektif dan efisien, tepat sesuai dengan yang kita harapkan. Dengan cara meletakkan kode-kode tertentu baik berupa tanda baca maupun kalimat-kalimat tertentu untuk mengarahkan hasil pencarian.

Berikut adalah beberapa tips yang bisa digunakan untuk mencari secara efektif dan efisien di google:

1. Gunakan kata kunci yang spesifik

Ketika melakukan pencarian melalui Google hindari menggunakan kata-kata yang terlalu umum. Gunakanlah kata kunci yang lebih spesifik karena Google adalah sebuah mesin yang tidak mungkin bisa memahami kebutuhan informasi yang diinginkan oleh masing-masing orang.

Sebagai contoh ketika Anda sedang mencari informasi tentang Sejarah Komputer, maka jangan lupa untuk mengetikkan kata kunci “Sejarah Komputer” di Google. Sebaliknya jika Anda hanya mengetikkan komputer di Google, maka kemungkinan besar hasil yang Anda dapatkan tidak akan sesuai dengan harapan.

2. Gunakan kata kunci yang lebih bervariasi

Jika Anda belum menemukan informasi yang ingin Anda dapatkan meski telah menggunakan kata kunci yang lebih spesiifk, mencoba dengan kata kunci yang lebih bervariasi tentu merupakan langkah yang patut untuk dicoba. Bagaimanapun seluruh informasi di internet pada dasarnya berasal dari manusia yang tentu saja diungkapkan dalam beragam cara dan bahasa.

Oleh karena itu tidak ada salahnya jika Anda menggunakan kata kunci yang lebih bervariasi dalam mencari informasi dari internet. Sebagai contoh ketika Anda mengetikkan kata “LTE concept” dan tidak mendapatkan informasi yang memuaskan, maka mencoba mencari dengan kata kunci “LTE tutorial” tentu bisa Anda lakukan sebagai sebuah alternatif.

3. Gunakan kalimat tanya

Selain mencari informasi dengan menggunakan kata kunci, mencari tahu dengan menggunakan kalimat tanya juga dapat Anda pakai sebagai alternatif. Sebagai contoh ketika Anda ingin menemukan informasi soal DLNA, Anda dapat menggunakan kalimat tanya “apa itu DLNA?”.Hasilnya dengan memakai kalimat tanya seperti iniselain lebih relevan, pertanyaan anda juga dapat langsung terjawab bukan?

4. Gunakan “tanda kutip”

Bila suatu saat Anda menggunakan Google untuk mencari informasi tentang ponsel dengan fitur DLNA dengan mengetikkan “DLNA enabled phone” hasil yang Anda dapatkan belum tentu berkaitan dengan merek dan model ponsel yang telah mendukung konektivitas DLNA.

Nah agar hasil pencarian yang Anda inginkan lebih relevan, gunakan saja salah satu trik google yaitu tanda kutip menjadi “DLNA Enabled Phone”. Dengan cara seperti ini, Google akan menghapus hasil pencarian yang tidak berkaitan dengan topik yang dicari.

5. Gunakan tanda plus (+) dan Min (-)

- Tanda (+)

untuk menambahkan kata yang ingin dicari pada pencarian informasi. misalkan “kematian tokoh manga” (ingat pakai tanda kutip) lalu khusus untuk tokoh naruto saja . Maka cukup anda tulis di “kematian tokoh manga” +naruto. Hasilnya selain mencari keyword “kematian tokoh manga” google juga akan menempatkan hasil pencarian teratas jika ada keyword “naruto”.

- Tanda (-)

Tentu saja digunakan untuk mengurangi hasil pencarian. Lalu apa gunanya? kenapa kita harus mengurangi hasil pencarian.Ini dikarenakan google mengindex semua halaman yang dianggapnya penting. Tidak peduli apakah itu sebenarnya hanya iklan, berita, bookmarking dsb.

Coba anda bayangkan kita akan mencari soal psikotes. tapi yang muncul hanya iklan dari orang yang menjual soal psikotes. Maka dari itu dan oleh karena itu kita gunakan tanda – untuk menghilangkan iklan. Menjadi “soal psikotes” -iklan.

Bisa juga anda menggunakan google supaya tidak mencari di situs tertentu. Terutama situs iklan baris atau situs bookmarking semacam digg.com atau lintasberita.com. contohnya “soal psikotes” – site:lintasberita.com

6. Informasi di internet itu bukan hanya website (file html)

Informasi di internet bukan hanya website ada beragam file semacam pdf, doc(ms word) bahkan flv (file video seperti di youtube). Caranya tinggal tambahkan kode filetype:”tipe “.

Misalnya ingin mencari soal psikotes dalam bentuk file pdf, Ya tinggal ketikkan saja “soal psikotes” filetype:pdf. Untuk melihat apa saja kode file yang didukung google bisa dilihat di google advanced

FITUR PENCARIAN DASAR GOOGLE

- AND : Mencari informasi yang mengandung kedua kata yang kita cari. contoh sistem informasi maka masukan sistem and informasi atau sistem+informasi

- OR : Mencari infornasi yang mengandung salah satu dari kedua kata. contoh saus or sambal atau saus | sambal

- FRASE : Mencari informasi yang mengandung frase yang dicari dengan menggunakan tanda ” “. contoh “perangkat lunak”

- NOT : Hasil pencarian yang mengandung kata yang di depan, tapi tidak dibelakang (-).contoh, kucing -persia kata tersebut akan menampilkan hasil pencarian kata kucing tapi tidak untuk persia

- SINONIM (~) : Mencari kata beserta sinonim-sinonimnya. contoh, ~negara akan membawa hasil pencarian negara dan sinonim-sinonimnya.

- ASTERIK (*) : Karakter pengganti kata. dari contoh, hasil yang didapat bisa: ayam bakar pedas, ayam goreng dan lainnya ayam*pedas

- TANDA TIKIK(.) : Karakter pangganti kata. Dari contoh ko.i dari contoh bisa didapatkan koki, kopi dan lainnya.

- CASE INSENTITIVE : Pencarian digoogle menangkap kapital dan bukan kapital sebagai sesuatu yang sama. Jadi Bloger, bLoger, BloGER semuanya akan membawa pancarian yang sama

- PENGABAIAN KATA : Google mengabaikan keyword berupa karakter tunggal dan kata-kata berikut : a, about, an, and, are, as, dan lainnya. tapi misalnya kita inginkan juga bisa dengan

- menggunakan karakter + di depan kata yang di cari (Misal : “SWars Episode + I”)

- I’M FEELING LUCY : Akan membawa kita langsung menuju ke hasil pencarian pertama query kita.

- FITUR PENCARIAN LANJUT: Fitur untuk mencari dengan kriteria-kriteria tertentu, misalnya negara, bahasa, type file, update terakhir, dll

- DEFINE : Mencari definisi dari sebuah terminologi. Dari contoh di bawah, hasil yang didapat adalah berbagai definisi tentang cyberlaw dari berbagai sumber. define:cyberlaw

- CHACE : Menampilakn situs web yang telah diindeks oleh google meskipun sudah tidak aktif lagi. cache:oldsite.co.cc

- LINK : Menampilkan daftar link yang mengarah ke sebuah situs. Contoh link:transiskom.com

- RELATED : Menampilkan daftar situs yang serupa, mirip atau memiliki hubungan dengan suatu situs. Contoh related:transiskom.com

- INFO : Menampilkan informasi yang google ketahui tentang sebuah situs.

- contoh info:transiskom.com

- FILETYPE : Menampilkan jenis pencarian yang berupa extensi file tertentu. sedangkan jenis filenya adalah : doc, xls, rtf, swf, ps, lwp, wri, ppt, pdf, mdb, txt dan lainnya. Contoh : belajar php filetype:pdf

- ALLINTITLE : Menampilkan seluruh kata yang dicari dalam TITLE halaman. Contoh allintitle:jaringan komputer

- INTITLE : Menampilkan satu kata yang dicari di dalam TITLE halaman. Contoh intitle:jaringan komputer

- SITE : Menampilkan pencarian khusus di suatu situs yang ditunjuk. Contoh: jaringan komputer:transiskom

- INURL : Menampilkan seluruh kata yang dicari dalam URL. Menghasilkan daftar URL yang mengandung kata pancoran. Contoh inurl:pancoran

- ALLINURL : Menampilkan seluruh kata yang dicari dalam URL. Contoh dibawah akan menghasilkan daftar URL yang mengandung kata pancoran. allinurl:pancoran

Manfaat dan Resiko Menggunakan Sosial Media

Abad ini, sosial media seperti facebook, bbm, path, dan twitter telah menjadi kebutuhan sebagian besar masyarakat Indonesia. Tiada hari yang terlewatkan tanpa mengecek jejaring sosial. Fenomena sebelum makan memotret menu makanan yang tersaji lebih dahulu, kemudian meng-uploadnya ke media sosial sudah menjadi kebiasaan pemuda pemudi di negeri ini. Hal tersebut dilakukan agar dibilang “kekinian”. Terlebih saat perkembangan jaringan komputer dari waktu ke waktu yang semakin canggih dan merambah pada perangkat ponesl yang jauh lebih fleksibel dalam mengakses dunia maya.

Fenomena generasi menunduk pun sudah menjadi pemandangan umum. Dimana ketika berjalan sering kali kita lihat orang memainkan smartphone mereka. Tak dapat kita pungkiri bahwa sosial media menjadi hiburan tersendiri bagi kita yang memiliki aktifitas padat. Disela-sela kepenatan kita bisa mengobrol dengan teman yang terpisah ribuan kilometer jauhnya.

Namun, yang menjadi permasalahannya adalah ketika kita terlalu asyik dengan dunia maya, bagaimana kehidupan kita di dunia nyata? Kebanyakan dari kita cenderung menjadi introvet. Mereka yang biasa berkoar-koar saat chating di dunia maya, menjadi cenderung pendiam di kehidupan sosialnya.

Tak ada salahnya menyebut sosial media mendekatkan yang jauh dan menjauhkan yang dekat. Kita terlalu sibuk membangun dunia maya namun sering kali mengabaikan dunia nyata. Intensitas mengobrol dengan keluarga berkurang, saat berkumpul dengan teman sibuk mengecek jejaring sosial. hal ini tidak bisa kita biarkan terus menerus karena akan merusak hubungan yang telah lama terjalin di dunia yang sesungguhnya.

Kita perlu waspada karena sosial media bisa membuat kecanduan. Hal tersebut tentu saja berpengaruh buruk terhadap psikis apabila kita tidak bisa mengontrolnya. kadang media sosial kita jadikan diary untuk mencurahkan segala hal, mulai dari kebahagiaan hingga kesedihan. Kita tidak memiliki ruang pribadi lagi karena segala yang kita rasakan selalu dibagi di sosial media.

Menurut penelitian para ahli, gangguan psikis yang diakibatkan dari sosial media diantaranya :

Apabila sering merasa bahwa handphone kita berbunyi karena ada notifikasi dari media sosial, mungkin anda telah terjangkit sindrom ini. adanya rasa cemas untuk ditinggalkan follower dan komentar yang jelek dari teman sosial media juga merupakan tanda anda mengidap sindrom sosial media ini.

- Obsessive Compulsive Disorder (OCD)

Gangguan psikis jenis ini bertanda-tanda saat anda tidak bisa meninggalkan ponsel barang sedetikpun. Hal ini tentu akan mengganggu aktivitas keseharian.

Orang yang menderita sindrom ini akan terus meng-update kehidupan orang lain di sosial media. Hal tersebut ia lakukan secara terus menerus karena ia beranggapan bahwa hidup orang lain lebih indah dan sayang untuk dilewatkan. Hal ini akan berdampak negatif pada kehidupan sosialnya di dunia nyata, karena ia akan cenderung tidak peduli dengan lingkungan sekitarnya.

Jika kita amati, terdapat dampak positif dan negatif yang ditimbulkan dari sosial media. Oleh karena itu kita harus bijak dalam memanfaatkan akun sosial media agar tidak merugikan. Bersosial media tidak ada salahnya asal tidak mengaganggu kehidupan kita di dunia nyata.

Berikut berbagai dampak dari sosial media:

Dampak Positif Sosial Media

1. Mendekatkan yang jauh

Dengan adanya sosial media, hanya memerlukan hitungan detik kita dapat berkomunikasi dengan orang terkasih yang terpisah oleh jarak. kita dapat menggunakan skype untuk video call, bbm untuk chating dan masih banyak lagi kemudahan yang dihadirkan oleh sosial media.

2. Memudahkan kita untuk mempromosikan suatu aksi sosial

Misalnya kita dapat menggalang dana untuk bencana lewat instagram ataupun twitter dan juga facebook. Selain menghemat waktu, lewat sosial media akan diketahui oleh seluruh masyarakat Indonesia bahkan dunia dengan catatan mereka yang memiliki akun tersebut. Hal ini sangat berkaitan dengan manfaat jaringan komputer yang semakin luas dan dirasakan oleh setiap pengguna dalam mempromosikan sesuatu, baik itu sosial atau kampanye kamanusiaan. Tentunya ini adalah hal yang positif, guna memberitahukan masyarakat maupun orang di berbagai dunia manapun untuk ikut serta dalam aksi tersebut.

3. Menemukan teman yang telah lama terpisah

Dengan menggunakan sosial media kita dapat menemukan teman lama kita yang telah terpisah jauh. Selain itu kita juga dapat menambah teman baru. Maka dengan ini komunikasi tetap terjalin meski tak bertatap wajah secara langsung.

4. Sebagai wahana mencari penghasilan

Dengan memanfaatkan sosial media, kita dapat berjualan secara online yang tentu saja keuntungannya menjanjikan. Dengan cara ini juga bisnis yang dijalankan semakin luas pasarannya, bukan hanya target pasar nasioanal bahkan internasional. Sosial media juga dapat dimanfaatkan dalam sebagai tempat bisnis yang cukup laris manis saat ini. Terlebih bagi yang menggunakan sosial media sebagai toko online dan merasakan manfaat online shop baik itu untuk penjual maupun pembeli.

5. Lebih mudah mengakses informasi yang sedang up to date

Sosial media juga memudahkan kita menggali semua jenis informasi yang ter-up to date ataupun informasi yang telah lampau. Karena tak setiap orang akan melihat portal-portal berita, dan pastinya akan lebih sering mengecek akun-akun sosial media mereka. Maka itu, terkadang di sosial media juga membahas isu-isu yang sedang in saat itu dan pastinya ramai untuk diperbincangkan oleh orang-orang dalam sosial media.

Dampak Negatif Sosial Media

1. Terganggunya perkembangan dalam lingkup sosial

Manusia adalah makhluk yang tidak dapat hidup tanpa kehadiran manusia lainnya. Hal ini mengharuskan kita untuk saling berinteraksi dengan baik antar sesama. Jika kita sibuk dengan sosial media, bagaimana interaksi yang baik akan terjalin? Waktu yang seharusnya kita gunakan untuk bertatap muka langsung dan mengobrol, habis terpakai untuk berselancar di dunia maya.

2. Terganggunya perkembangan moral

Dalam Sosial media, terdapat banyak gampar maupun situs yang mengarah pada pornografi. Walaupun pemerintah mengklaim telah menghapus konten pornografi, pada kenyataannya anak-anak maupun remaja tetap banyak yang bisa mengakses konten tersebut. Jika hal tersebut dibiarkan tentu akan mengganggu perkembangan moral generasi muda. Kemudian dekadensi moral akan terjadi.

3. Mengganggu kesehatan tubuh

Jika mata kita terlalu sering melihat ke layar smartphone, maka akan menimbulkan masalah yang serius. selain itu, terlalu lama bermain gadget dapat menimbulkan stres pada otak. Hal tersebut tentu saja akan berpengaruh pada kesehatan tubuh. Jika otak stres maka tubuh akan rentan terkena berbagai macam penyakit.

4. Banyak juga yang menggunakan sosial media untuk tindak kejahatan

Acapkali kita mendengar adanya penipuan lewat media sosial. Ada juga yang menggunakannya untuk promosi prostitusi secara online. Tentu saja hal ini menjadi pro dan kontra dalam penggunaan sosial media. Pentingnya mewaspadai apa-apa saja yang akan kita posting di dalam sosial media agar tidak menimbukan niat-niat jahat nantinya, seperti penculikan yang dikarenakan facebook, pengintaian seseorang, hingga pelecehan seksual.

Acapkali kita mendengar adanya penipuan lewat media sosial. Ada juga yang menggunakannya untuk promosi prostitusi secara online. Tentu saja hal ini menjadi pro dan kontra dalam penggunaan sosial media. Pentingnya mewaspadai apa-apa saja yang akan kita posting di dalam sosial media agar tidak menimbukan niat-niat jahat nantinya, seperti penculikan yang dikarenakan facebook, pengintaian seseorang, hingga pelecehan seksual.

Ada berbagai cara yang dapat kita lakukan untuk mengobati kecanduan terhadap sosial media. Walaupun ini tidak serta merta membuat kita meninggalkan semua akun dunia maya, namun tak ada salahnya kita coba.

Referensi :http://rohmatullahh.blogspot.co.id/2013/10/sejarah-internet-perkembangan-internet.html

dhableg.blogspot.co.id/2011/10/pengertian-ip-address-dan-domain-name.html

http://www.transiskom.com/2015/07/tips-trik-pencarian-di-google-yang.html

http://gnjar.blogspot.co.id/2011/03/bagian-bagian-dari-url.html

http://dampakpositifdannegatifsitus.blogspot.co.id/

Posted: Agustus 18th, 2016

Categories:

komputer

Tags:

Comments:

No Comments.

Internet Protocol (IP) address adalah alamat numerik yang ditetapkan untuk sebuah komputer yang berpartisipasi dalam jaringan komputer yang memanfaatkan Internet Protocol untuk komunikasi antara node-nya.

Internet Protocol (IP) address adalah alamat numerik yang ditetapkan untuk sebuah komputer yang berpartisipasi dalam jaringan komputer yang memanfaatkan Internet Protocol untuk komunikasi antara node-nya. Menurut

Menurut

ADSL adalah koneksi broadband yang paling umum digunakan. Hal ini banyak digunakan untuk keperluan rumahan dan komersial. ADSL merupakan saluran digital yang dapat digunakan untuk mengakses internet tanpa mengganggu saluran telepon. ADSL bekerja pada kecepatan 512 kbps keatas. ADSL memungkinkan kecepatan internet koneksi tinggi tanpa mengganggu kesibukan saluran telepon. Dalam kasus koneksi ADSL, kecepatan download lebih besar daripada kecepatan upload, Hal inilah sehingga diistilahkan dengan ‘asimetris’ karena perbedaan dalam kecepatan download dan upload.

ADSL adalah koneksi broadband yang paling umum digunakan. Hal ini banyak digunakan untuk keperluan rumahan dan komersial. ADSL merupakan saluran digital yang dapat digunakan untuk mengakses internet tanpa mengganggu saluran telepon. ADSL bekerja pada kecepatan 512 kbps keatas. ADSL memungkinkan kecepatan internet koneksi tinggi tanpa mengganggu kesibukan saluran telepon. Dalam kasus koneksi ADSL, kecepatan download lebih besar daripada kecepatan upload, Hal inilah sehingga diistilahkan dengan ‘asimetris’ karena perbedaan dalam kecepatan download dan upload. Koneksi internet nirkabel adalah kebutuhan sepanjang hari. Saat ini, laptop, tablet dan Koneksi internet nirkabel adalah kebutuhan sepanjang hari. laptop, tablet dan smartphone, semua memiliki koneksi internet nirkabel. kecepatan proses download yang disediakan oleh jenis akses teknologi ini berkisar 128 kbps sampai 2Mbps. Teknologi ini berkembang karena meningkatnya penggunaan perangkat nirkabel seperti ponsel dan laptop dan tablet.

Koneksi internet nirkabel adalah kebutuhan sepanjang hari. Saat ini, laptop, tablet dan Koneksi internet nirkabel adalah kebutuhan sepanjang hari. laptop, tablet dan smartphone, semua memiliki koneksi internet nirkabel. kecepatan proses download yang disediakan oleh jenis akses teknologi ini berkisar 128 kbps sampai 2Mbps. Teknologi ini berkembang karena meningkatnya penggunaan perangkat nirkabel seperti ponsel dan laptop dan tablet.

Acapkali kita mendengar adanya penipuan lewat media sosial. Ada juga yang menggunakannya untuk promosi prostitusi secara online. Tentu saja hal ini menjadi pro dan kontra dalam penggunaan sosial media. Pentingnya mewaspadai apa-apa saja yang akan kita posting di dalam sosial media agar tidak menimbukan niat-niat jahat nantinya, seperti penculikan yang dikarenakan facebook, pengintaian seseorang, hingga pelecehan seksual.

Acapkali kita mendengar adanya penipuan lewat media sosial. Ada juga yang menggunakannya untuk promosi prostitusi secara online. Tentu saja hal ini menjadi pro dan kontra dalam penggunaan sosial media. Pentingnya mewaspadai apa-apa saja yang akan kita posting di dalam sosial media agar tidak menimbukan niat-niat jahat nantinya, seperti penculikan yang dikarenakan facebook, pengintaian seseorang, hingga pelecehan seksual.